butch kibarca "neler oluyor?" diye sorduktan sonra kısaca son günlerde bilişim dünyasini sallayan, "bulutlarımız ne olacak?", "oyunlar da mı yavaşlayacak?" ve, "Bitcoin alalım mı?" gibi sorulara yol açan haberler üzerine kısa bir Türkçe açıklama yapma ihtiyacı hissettim.

Baştan söyleyeyim, konu üzerine çok derin bilgisi olan bir insan değilim, bu konu hakkındaki bilgim de son bir iki günde okuduğum (göz attığım diyelim) birkaç yazıdan ibaret. Bu nedenle yazıdaki her türlü hatayı yorum olarak yüzüme vurup Internet'in bir köşesindeki bir yabancının hatasını düzeltmiş olmanın rahatlığı ile uyuyabilirsiniz.

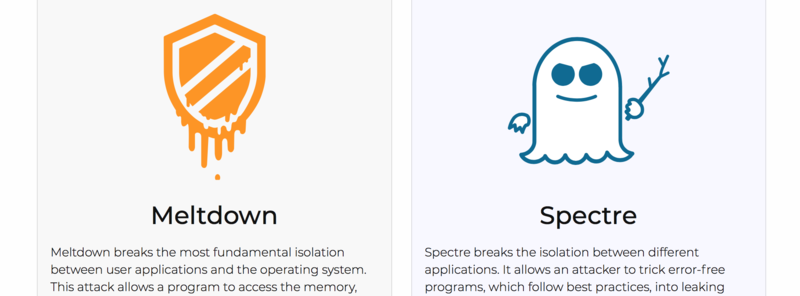

Herşeyden önce açığa kavuşturmamız gereken bir nokta: Bir değil iki güvenlik açığından bahsediyoruz. Bu açıklardan ilki, Meltdown, sadece Intel işlemcileri etkiliyor, diğeri, Spectre, ise çok daha genel bir tasarım problemi olduğu için AMD ve ARM işlemcileri dahi etkiliyor.

Meltdown ve işlemci ne yapar?

Önce Meltdown ile başlayalım ve temelden girelim konuya. En temele indiğimizde bir CPU basitçe bellekten komutları okuyup, çalıştırıp sonuçları da belleğe yazan bir cihazdır. Tek kullanıcının bir defada bir uygulama çalıştırdığı MS-DOS gibi sistemlerde bu model gayet güzel çalışır. Ne var ki, eğer bir sistemde aynı anda birden fazla uygulama çalıştırırsanız önemli bir sıkıntı ile karşılaşırsınız: Uygulamalar birbirlerinden haberdar olmadıkları için bir uygulama diğerinin belleğini okuyabilir, hatta yazabilir. Bu çok tercih edilecek bir çalışma biçimi olmadığı için işlemci ve işletim sistemi birlikte çalışarak uygulamaları birbirinden ayırırlar. Bu sayede sistem hangi uygulamanın hangi bellek bölgelerine erişimi oldugunu takip edip eğer uygulama kendine ait olmayan bir bellek bölgesine erişmeye kalkarsa uygulamaya engel olabilir.

Tabi ki bu yukarıda açıkladığım güvenlik modeli ancak 1980'lerin ortasında "modern" olarak kabul edilebilecek bir açıklama. O günden bugüne farklı güvenlik problemleri için daha pek çok teknoloji geliştirildi tabi ki. Ama Meltdown açığını anlamak icin bu temel güvenlik mekanizmasını anlamak gerekiyor: İşlemci, işletim sisteminin de desteğiyle, belleğin hangi bölgelerinin erişilebilir olduğunu takip edip yetkisiz erişimlere engel olmalıdır.

Görünüşe bakılırsa Intel işlemcilerini tasarlayan mühendisler "bu işlemciyi nasıl daha hızlı yaparız?" sorusuna odaklanırken bu temel güvenlik fonksiyonuna nasıl bir yan etkide bulunduklarını kestirememişler. Pek çok modern işlemci içinde küçük bir kahin barındırır. Bu kahin "bak birazdan şu komut çalıştırılacak galiba" diye tahminlerde bulunur (bunun temeli olan pipelining mekanizmasının açıklamasını burada bulabilirsiniz). İşlemci bu tahminlere dayanarak bazı komutları "vaktinden önce" çalıştırarak performansı artırabilir. İşte Meltdown açığı işlemcinin bu spekülasyon tabanlı komutları çalıştırırken güvenlik kontrollerini atlamasından kaynaklanıyor. Bu sayede sıradan bir uygulama, işletim sisteminin kalbi sayılan çekirdeğin belleğine erişebilmesini sağlıyor.

İyi haber: İşletim sisteminizi yamayarak bu saldırının önüne geçmek mümkün. Kötü haber, donanım seviyesinde göz açıp kapayıncaya kadar yapılan bu güvenlik kontrolünü işletim sistemi seviyesinde yapmak çok daha yavaş ve işletim sisteminin bellek yönetim mekanizmasında ciddi değişiklikler gerektiriyor. Bu yazı yazıldığı sırada Apple macOS için yamalar hazırdı. Microsoft da önümüzdeki haftalar içinde bir yama yayınlamaya hazırlanıyor. Linux içinse bu sorunu adresleyen KAISER (daha sonra KPTI olarak yeniden adlandırıldı) yama seti Linus'un ve diğer çekirdek geliştiricilerinin renkli yorumları eşliğinde yayınlanmaya hazırlanıyor.

Spectre

Şimdi gelelim ikinci açığa... Spectre. Özünde Spectre de Meltdown ile aynı mekanizmaları kullanıyor. Ancak Meltdown'ın aksine Spectre sadece çekirdeğin bellek alanına erişimi değil diğer uygulamaların bellek alanlarına da doğrudan olmayan bir erişim yolu sağlıyor. Aralarındaki bir diğer fark ise Meltdown sadece Intel işlemcilerini etkilerken Spectre'nin farklı işlemci markaları ve farklı işlemci mimarilerini de etkileyebiliyor olması. Özünde Meltdown ile en önemli farkı Meltdown'ın farklı yetki seviyelerindeki bellek bölgeleri arasında çalışabiliyorken Spectre'nin aynı seviyedeki uygulamalar arasinda etkili olması.

BIr "implementasyon" hatasından çok "spekulatif çalıştırma" fikrinin kendisi ile ilgili bir sorun olduğu için ne yazık ki Spectre için tek bir yama yapmak mümkün değil. Tek çözüm Spectre tabanlı açıklar yayınlandıkça onları teker teker yamamak.

Peki şimdi ne olacak?

Şimdi işletim sistemi üreticileri Meltdown için yamalarını yayınlayacaklar, yükleyeceksiniz (işletim sisteminizi daima güncel tutuyorsunuz, değil mi?) ve bilgisayarınız biraz yavaşlayacak. Ardından insanlar Spectre'yi kullanan açıklar bularak bulut sağlayıcılarına saldırmaya başlayacaklar. Sizin evdeki bilgisayarınızın aksine "bulut" sistemlerinde aynı donanım üzerinde pek çok müşterinin hizmetleri çalışıyor olabilir. Bu uygulamalar normalde işletim sistemi ve donanım platformunun onlara sunduğu güven ortamında rahat rahat çalışırlar. Şimdi bu bariyerlerin yıkılması ile uygulamalar birbirlerinin gizlisine saklısına erişebilir olacaklar. Bu noktada bizi çok eğlenceli günlerin beklediğini görmek çok da zor degil.

Çözüm?

Şimdilik kolay bir çözüm yok. İlgili CERT duyurusunda da dediği gibi: Tek gerçek çözüm donanımınızı değiştirmek. Tabi önce bütün işlemci üreticilerinin donanım mimarilerini bu tip saldırılara engel olacak şekilde güncellemeleri gerekecek. Bütün bu hareketliliğin dünya ekonomisine etkisini ise hep birlikte göreceğiz.

Kaynaklar:

- https://meltdownattack.com/

- https://twitter.com/i/moments/948681915485351938

- https://www.theregister.co.uk/2018/01/02/intel_cpu_design_flaw/

- https://fazlamesai.net/posts/yavaslamaya-hazirlanin

- https://www.kb.cert.org/vuls/id/584653

- https://googleprojectzero.blogspot.com.tr/2018/01/reading-privileged-memory-with-side.html

Bu açıklar sayesinde Intel iyice zenginleşecek diye anlıyorum.

Öte yandan henüz garantisi bitmemiş, elma logolu, intel işlemcili bilgisayarım yavaşladığında şikayetçi olma hakkım var gibi düşünüyorum.